2026年1月26日(月)に情報セキュリティマネジメント試験で合格点を取れましたので、セキュマネ試験をどのように学習して合格したかの軌跡を書きたいと思います。

まず試験中に思った結論から書きます。

勉強時間(2026/1/12~2026/1/26の15日)

参考書→『令和8年 情報処理教科書 出るとこだけ!情報セキュリティマネジメント[科目A][科目B]テキスト 2026年版/参考書 模擬問題2回分 [科目A]問題のWebアプリ (EXAMPRESS)』が効率が良いという意味でベスト

過去問→過去問道場の問題1035問(+科目Bの過去問)全て解く(これがないと合格の土台ができません!)

情報セキュリティマネジメント(セキュマネやSGなどとも言われます)はIPAが主催する試験のうちITパスポートの次に位置する難易度の試験です。

情報セキュリティマネジメント試験は科目Aと科目Bに別れていますが試験は120分で両方を一気に解きます。合格点は600/1000点です。近年の合格率は7割を超えますが、過去問と似た問題は出ますが、各用語の意味をおさえていないといけない試験となります。また試験は科目Aは48問で科目Bは12問出ますが、合計で4問分は採点されず後のCBT試験の参考とするようです。つまり何問取れれば合格できるかが不明な試験となっております。

申し込みの際は試験日を決めてから公式ページなどにログインして一気に進めてしまいましょう!申し込んだらあとは勉強するだけですので!

本記事では情報セキュリティマネジメント受験時にはITパスポートと基本情報技術者試験と応用情報の午前試験に受かっている管理人が、SG試験に挑む学習過程とその結果の記事となります。

情報セキュリティマネジメントで使用する参考書は2冊のみ(結局1冊で良かった)

情報セキュリティマネジメント試験はインプット2冊『令和8年 情報処理教科書 出るとこだけ!情報セキュリティマネジメント[科目A][科目B]テキスト 2026年版/参考書 模擬問題2回分 [科目A]問題のWebアプリ (EXAMPRESS)』と『(全文PDF・単語帳アプリ付)徹底攻略 情報セキュリティマネジメント教科書 令和8年度』と過去問道場で受験します。

上書で過去問道場に取り組んだ際は7割の正解率に届くかどうかという感じでした。そのため過去問道場の400問目から『(全文PDF・単語帳アプリ付)徹底攻略 情報セキュリティマネジメント教科書 令和8年度』を追加で購入しより科目Bを意識したより実践的なイプットを行いつつ過去問道場でアウトプットを行っています。その結果、過去問道場の1周目の成績は正答率が75.5%のところまでレベルアップしました。

瀬戸先生の書籍は出るとこだけ!が過去問を解けるようになる印象であることに加えて、より実践的な場面を想定したと思われる状況でSG試験をまとめている感じがして、科目Bと相性が良いと思い、追加購入して使用しています。また著者の瀬戸先生はIPA試験の全区分に合格されている素晴らしい経歴の先生です。本書は支援士に繋がりそうな内容まで解説してくれているため先を見据えた学習を考えていらっしゃる方にもおすすめです。

情報セキュリティマネジメント試験の参考書(2冊分)の学習

必要箇所に上述2冊の参考書の内容を参考にさせていただいております。

科目Bのトラップ対策

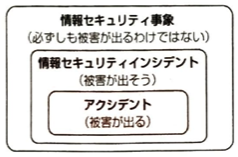

インシデントとは、やりたいことができない状況です。CSIRT(情報集約窓口)は、問題発生時に連絡する組織です。ミドルウェアはDBMS(データベース管理システム)、webサーバ、アプリケーションサーバです。デジタルフォレンジクスは、情報セキュリティの犯罪の証拠となるデータを収集保全することです。SSDはフラッシュメモリを用いる記憶媒体です。

科目Bのまとめ

BECとはビジネスメール詐欺です。リモートワイプは遠隔地から情報機器のデータの消去を行います。

クライアント証明書の失効は、失効の手続きを認証局(CA(RAはRegistration Authorityで登録局)、IAはIssuing Authorityで発行局でGPKIは政府が主導するKPIです。プライベートCAというものもあります。)に対して行うとCRL(Certificate Revocation List)に掲載されます。これによりサーバやシステムはそのクライアント証明書が無効と判断し、アクセスを拒否します。つまり一言で言えば「鍵が盗まれたり、不要になったりした時に、その鍵を無効化して不正アクセスを防ぐ」ための仕組みです。

消火設備では、泡消火設備、スプリンクラー、ガス系消火設備(機器が破損しません)があります。瞬断とは、停電時に電力供給を切り替える際に、一瞬供給が途絶えることです。ログを記録できる機器はプロキシサーバ、ファイアウォール、その他問題文に記述がある機器です。時刻同期はUTC(協定世界時)によりログを記録できます。不審なログとは、DNSを使用せずURLの中にIPアドレスを直接書き込み通信しています。

バックアップのルールは、データはコピーして3つ持ち、2種類のメディアで保管し、うち1つは遠隔地に保管します。

ランサムウェア対策として感染前はバックアップ時だけ社内LANに接続します。バックアップでは3-2-1ルールがあります。データを3つ保存し、バックアップを異なる2種類の媒体に保存し、バックアップの1つはオフラインに保管します。感染後対策はバックアップをWORM(Write Once Read Many)機能を有するストレージに保管します。毎回バックアップをとる日次バックアップでは1世代では1日前に7世代は1日ごとに7日前まで復元できます。

GFS法は毎月、毎週、毎日(Grandfather,Father,Son)取るバックアップでストレージ容量を節約しつつ、古いバージョンまで遡れます。

レプリケーションは障害発生直後に速やかに稼働システムに切り替えあるために複数の機器において同一データを同時に保存することです。不正のトライアングルは動機・プレッシャー、機会、正当化です。

内部不正対策の体制において「組織における内部不正防止ガイドライン」では、やりにくく、やると見つかる、割に合わない、その気にさせない、言い訳させない、ことが大事とされています。

PPAP(パスワード付き圧縮ファイルをメールで添付して送り、あとで別メールでそのパスワードを送る方法)(Password付き圧縮ファイル、Passwordの送信、AngouProtocolの略)のリスクは、盗聴、マルウェアを検知できない、パスワードの推測です。EDRはEndpoint Detection and Responseの略で組織内の情報端末を監視する製品です。SIEMはSecurity Information and Event Managementの略でログを分析し異常発見時は管理者に通知して対策する仕組みです。

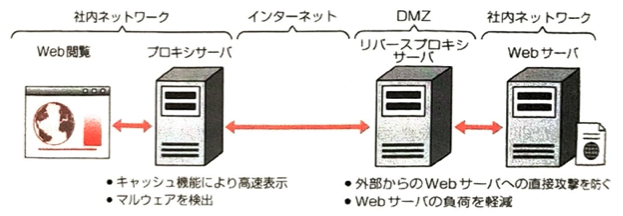

リバースプロキシサーバはインターネットとWebサーバの境界に配置し、Webサーバとの接続を代理します。ディレクトリサービスはネットワークにつながった情報機器に関連した情報を一元管理するサービスです。

GoogleクラウドはPaaSです。

サイバー攻撃手法

サイバー攻撃

ハクティビズムはハッカー主体の政治的主張・活動です。善良なハッカー(高い技術力を活かす人)をエシカルハッカーといいます。スクリプトキディは他人の真似事をしてサイバー攻撃をする攻撃者です。

マルウェア

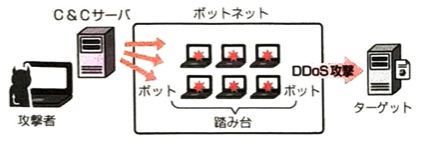

コンピュータウィルスは伝染するマルウェアです。ワームは自己増殖するマルウェアです。トロイの木馬と合わせて3つをマルウェアといいます。トロイの木馬では例えばドロッパ(攻撃するためのプログラムを内部に隠し持つマルウェアです)があります。発病機能はファイルの破壊を行う機能などです。ボットの利用者(攻撃者)をボットハーダーといいます。ゾンビはボットに感染したコンピュータです。エクスプロイトコードは攻撃コードです。脆弱性を悪用するために作成されます。ランサムウェアの例は、Wanna Cryptor-WannaCryです。二重脅迫は身代金要求+リークサイトに公開しないことと引き換えに脅すことです。RaaSはRansomware as a Serviceです。その他のマルウェアは、ファイルレスマルウェア(メモリ上で動作)、キーロガーの対策はソフトウェアキーボードで毎回異なる配置にすることです。ポリモーフィック型ウィルスは、パターンマッチング法から逃れる目的で感染のたびに異なる方式で自身のウィルスコードを暗号化するウィルスです。ビヘイビア法で対応します。遠隔操作型ウィルスは掲示板サイトに感染者(情報機器)が書き込むため証拠が残りにくく攻撃者の追跡が難しいです。EMOTETはメールデータの窃取や他のマルウェアへの二次感染のために悪用されます。

悪意の大きさはマルウェア>スパイウェア>アドウェアです。

悪意あるWebサイトやC&Cサーバなどを強制的に閉鎖することをテイクダウンといいます。

マクロの機能を無効にするとマクロウィルスの対策になります。

パスワードクラック

qwertyはキーの並びです。パスワードスプレー攻撃は、同じパスワードを用いて複数アカウントへのログインを試みる手法です。リバースブルートフォース攻撃の一種で、全ユーザIDを試みます。パスワードリスト攻撃の広範囲版がクレデンシャルスタッフィング攻撃です。レインボー攻撃は、予想したパスワードをもとに求めたハッシュ値と利用者のパスワードのハッシュ値を照合し、パスワードを見破る方法です。リプレイ攻撃は正当な利用者のログインシーケンスを盗聴者が記録しサーバに送信することです。ジョーアカウント攻撃は、利用者IDとその利用者IDと同一の文字列のパスワードの組みを次々と生成しログインを試みます。

不正アクセス・盗聴

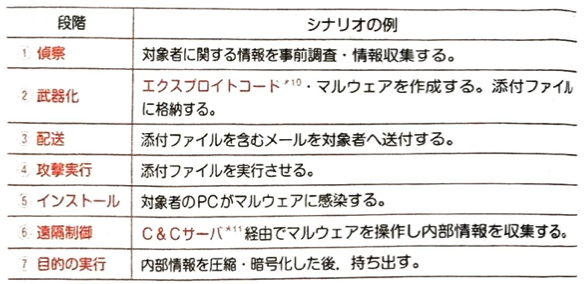

Tor(トーア)はインターネットにおいて接続経路を匿名化する技術です。スニッフィングはネットワークを流れる通信データを監視する盗聴行為です。そのソフトウェアをスニファといいます。ウォードライングは無防備なLAN親機(アクセスポイント)を自動車で子機を持ちながら移動しながら探し回る行為です。プリペイド式電子マネーや携帯端末は身分を明かさないやり取りで利用されます。サイバーキルチェーンはサイバー攻撃の段階を説明した代表的なモデルです。

テンペストはコンピュータのディスプレイから発する微弱な電磁波を傍受し表示内容を盗み見ることです。サイドチャネルは暗号装置が発する電磁波、熱、消費電力、処理時間などを外部から観測し暗号解読の手がかりとすることです。テンペストはその一種です。中間者攻撃(MITB攻撃)は、攻撃者がクライアントとサーバの間を中継しあたかもクライアントとサーバが直接通信しているように装い、情報を盗聴することです。オンラインバンキングへの通信を検知し通信を乗っ取り送金先や金額を書き換える攻撃があります。

なりすまし

MITM(Man-In-The-Middle)(中間者攻撃)、MITB(Man-In-The-Browser)は情報端末に潜伏し、Webブラウザがオンラインバンキングに接続すると、Webブラウザの通信内容を盗聴、改竄して不正送金を行う攻撃です。対策はトランザクション署名です。Evil Twinは公衆無線LAN(フリーWi-Fiスポットのこと)に正規の無線LAN親機(アクセスポイント)になりすました偽物を設置し、誤って接続した利用者を通信内容を盗聴する攻撃です。踏み台攻撃について関係ない第三者が迷惑メールを送る中継点などどしてメールサーバを利用する攻撃です。メールサーバでの第三者中継はオープンリレーでDNSサーバでの第三者中継をオープンリゾルバといいます。身元を偽ってメールを送信することです。IPスプーフィングは自分のIPアドレスを別のIPアドレスに偽装し、なりすましする攻撃です。IPアドレス偽装攻撃ともいいます。セッション固定攻撃は、Webサイト提供者とWeb閲覧者の間のセッションを、攻撃者が用意したセッションにすり替え、正規のWeb閲覧者になりすましをして不正アクセスする攻撃です。リプレイ攻撃は、ネットワークを流れる正規のパスワードなどを盗聴し、そのまま再利用して正規の利用者になりすましをして不正アクセスする攻撃です。

DoS攻撃

SYN Flood攻撃は、TCP(1対1で通信し3段階でコネクションを確立します)プロトコルのSYNパケットを送り、その返信を無視してサーバを待機状態にするDoS攻撃です。Smurf攻撃は、ICMPプロトコルの応答パケットをサーバに大量に送りつけてパンク状態にするDoS攻撃です。

EDoS攻撃は、Economis Denial of Serviceです。通信量に応じて課金する従量課金制サービスで利用者にその通信量を大量に消費させ高額な料金を請求させます。リフレクタ攻撃は、送信元を攻撃対象のサーバに偽装した問い合わせを送り、その応答を攻撃対象に集中させてパンク状態にします。UDPプロトコルが使われます。メールボムは、特定者に対して大量のメールや大サイズの添付ファイルを送りつけることです。DoS攻撃にはIDS・IPSを使って対策します。リフレクション攻撃(DRDoS)はDDoS攻撃の一種で送信元を攻撃対象に偽装したパケットを多数のコンピュータに送信しその応答を攻撃対象に集中させます。その一種がDNS amp攻撃です。

Web攻撃

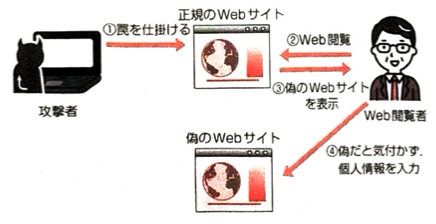

ファーミングはフィッシングの発展版です。システム設定ファイルを改竄しWeb閲覧者が正しいドメイン名を入力しても偽のWebサイトに誘導する攻撃です。クリックジャッキングは、Webサイト閲覧者を視覚的にだまして、一見正規に見えるWebページをクリックさせることで実際にはWeb閲覧者が意図しない操作をさせる攻撃です。X-Frame-Optionsで制御します。ドライバダウンロードとはWebサイトを閲覧しただけでマルウェアをダウンロードさせる攻撃です。スミッシングはSMSを用いてフィッシングサイトに誘導する攻撃です。HTTPレスポンス分割攻撃(キャッシュ偽造)、タブナビング攻撃(タブの書き換え)もあります。

スクリプト攻撃

格納型クロスサイトスクリプティングは、罠のスクリプトがWebアプリ内に格納されています。反射型クロスサイトスクリプティングは、罠のリンクを踏むことで攻撃者に情報を送られてしまいます。DOM Based クロスサイトスクリプティングは、Webページを動的に操作・表示する処理により罠のスクリプトが生成実行されます。

クロスサイトリクエストフォージェリ(CSRF)は攻撃者がWebサイトに罠を仕掛け、それをログイン中のWeb閲覧者に閲覧させ別のWebサイトでWeb閲覧者を偽って意図しない操作を行わせる攻撃です。

例えばブログの改竄やショッピングサイトで送り先を変えられてしまい請求書だけが届くような悪質さです。

OSコマンドインジェクションは、Webサイトの入力欄にOSの操作コマンドを埋め込んでWebサーバに送信し、Webサーバを不正に操作する攻撃です。スクリプト攻撃への対策の1つにプレースホルダがあります。これはWebブラウザからWebサイトへ送信する文字を後で埋め込むための仕組みです。

HTTPヘッダーインジェクション攻撃はHTTPヘッダーの中に不正なスクリプトを注入し不正なスクリプトを実行させたり偽情報を表示させます。さらにHTTPレスポンス分割攻撃が成立することもあります。

SQLインジェクション対策はバインド機構を利用し制御文字を挿入させないようにします。しかし面倒なのでセキュアプログラミングの方が便利です。

標準型攻撃

標準型攻撃メールではマルウェア対策ソフトでほとんど検出不可能です。

APT(Advanced Persistent Threats)は事前調査の上で複数の攻撃手法を組み合わせてマルウェアで攻撃を行います。共通攻撃部と個別攻撃部があります。BEC(Business E-mail Compromise)は取引先になりすまし、偽のメールを送りつけ金銭を騙し取る手口です。

そのほかの攻撃手法

DNSキャッシュポイズニングの攻撃手順は、DNSキャッシュサーバがコンテンツサーバへIPアドレスの問合わせをし、返信に攻撃者が偽の情報を入れ込み、DNSキャッシュサーバが偽の情報を覚えてしまいます。

ドメイン名ハイジャックは、攻撃者がDNSサーバ(権威DNSサーバやコンテンツサーバ)を改竄し、偽のDNSサーバを参照させ利用者がWebサイトを開く際に偽のWebサイトに接続させることで利用者を騙す攻撃です。

ドメイン名ハイジャックは、ドメイン名とIPアドレスに関する情報の原本であるDNSサーバ(権威DNSサーバ)を改竄し、DNSキャッシュポイズニングはドメイン名とIPアドレスの情報のコピーが格納されたDNSサーバ(キャッシュDNSサーバ(再起問い合わせを行います))を改竄します。

サラミ法は気づかれないほどの少額を大勢の人から奪う方法です。バッフォオーバーフローは大量のデータをプログラムのバッファに送りこみ、バッファ領域を溢れさせ、想定外の動作をさせる攻撃です。カナリアコード(メモリにあらかじめチェックデータを書き込みそれが上書きされた時に通知)で通知する方法もあります。クリプトジャギングは、仮想通貨を得るため他人のコンピュータを乗っ取り、仮想通貨の取引で必要な計算処理を勝手に行う攻撃です。ディレクトリリスティングはファイル一覧が丸見えになり攻撃の足掛かりにされます。

AIを用いた攻撃はモデル反転攻撃があり、学習モデルから元の画像を取得する攻撃です。

暗号と認証

暗号とは

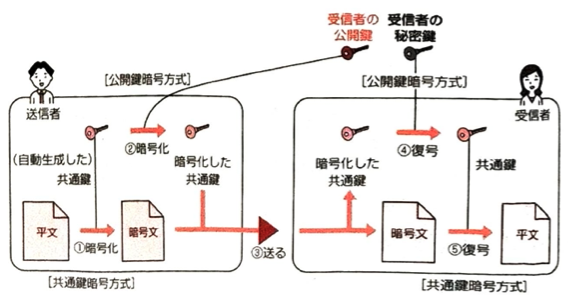

復号は正規の者が行い、解読は正規でない者が行います。共通鍵はDES(鍵の長さが56ビットでNISTが制定しましたが危殆化しました。他にはRC4やTriple DESもです。)やAES(鍵の長さが128ビット、192ビット、236ビットから選びNISTが制定しました。)があります。他にはCamellia、KCipher-2があります。NIST(National Institute of Standards and Technology)はアメリカの国立研究所で公式の標準などを提供します。情報セキュリティ関連の文書のFIPS(Federal Information Processing Standards)などを発行しています。

公開鍵はRSAなどがあります。DH鍵交換は鍵共有の方式です。DSA(Digital Signature Algorithm)は離散対数問題を安全性の根拠とした署名アルゴリズムです。ECDSA(Eliptic Curve Digital Signature Algorithm)はDSAに関して楕円曲線暗号を用いるようにしたものです。XML署名はW3C(World Wide Web Consoutium)の勧告です。文書の一部、複数の文書、そして複数人による署名に対応しています。

危殆化は暗号の安全性が低下することです。つまり暗号技術の有効期限切れのようなものです。CRYPTREC暗号リストは総務省と経済産業省が安全性を認めた暗号技術のリストです。これは3種類あります。電子政府推奨暗号リスト(今後の普及が見込まれる)、推奨候補暗号リスト(リストに掲載される見込みあり)、運用監視暗号リスト(継続を容認)です。

共通鍵暗号方式

PKI(公開鍵基盤)はなりすましなしで確実に本人の公開鍵であると証明する仕組みです。

公開鍵暗号方式

公開鍵暗号方式では1人につきペアである2つの鍵(鍵ペア)を使います。署名は公開鍵でしか検証できません。送信者が平文を暗号化するには受信者の公開鍵を使います。

送信者は事前にPGP(公開鍵の受け渡しを暗号化する人、復号する人の当事者間で直接行う方法です)やPKI(公開鍵の受け渡しを第三者機関のPKIの認証局を経由して渡します)などで受信者の鍵を取得する必要があります。

暗号化アルゴリズムは公開します。だから僕たちはRSA暗号とは何か?を勉強できるのです。

DH(Diffie-Hellman)は共通鍵を安全に交換するアルゴリズムです。DSA(Digital Signature Algorithm)は公開鍵暗号方式を使ってデジタル署名を作成、検証するアルゴリズムです。

ハイブリッド暗号

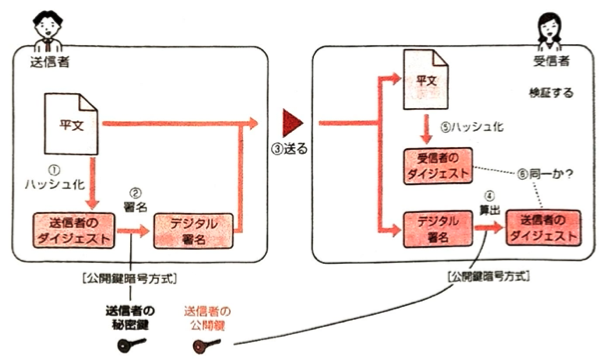

デジタル署名には公開鍵暗号方式を利用します。

デジタル署名

SHA-2はSHA-1の後継で主流のハッシュ関数です。その中にSHA-256もあります。SHA-1やMD5は危殆化しています。パスワードもハッシュ化して保存されます。デジタル署名はなりすましなし(真正性)と改竄なし(完全性)を確かめる技術です。

MACはメッセージ認証を行う際に元のメッセージに送信者と受信者が秘密として共有する共通鍵を加えて生成したコードです。

HMAC(Hash-based Message Authentication Code)はメッセージに共通鍵を付加したものをハッシュ関数で変換した値です。鍵付きハッシュ関数といわれます。

公開鍵暗号方式により機密性も保証されます。暗号化とデジタル署名を用いてTLSやHTTPSが実現されます。これにより盗聴なし、なりすましなし、改竄なしが実現しますが、改竄箇所の特定や訂正はできません。

公開鍵基盤

PKIはPublic Key Infrastructureです。PKIにおいてデジタル署名の公開鍵が正規のものであることを証明するための証明書がデジタル証明書です。これは認証局(CA)により発行されます。これは第三者機関です。CRL(Certificate Authority)は有効期限内に失効したデジタル証明書のシリアル番号を掲載します。OCSP(Online Certificate Status Protocol)はデジタル証明書の有効性をリアルタイムで反映させるためのプロトコルです。つまりデジタル証明書の失効情報を問い合わせる目的で利用されます。OCSPレスポンダによりクライアントから指定された証明書の有効、失効、不明のいずれかを署名をつけて返します。

認証局の最上位に位置する機関がルート認証局です。ルート認証局はCPS(認証局運用規定)つまりCertification Practice Statementを公開し厳正な監査基準を満たす必要があります。デジタル証明書はEV SSL証明書(Extended Validation)(法的にも物理的にも実在するかについて審査された組織にのみ発行されます。そのサイトを閲覧するとアドレスバーが緑色になります。)、ルート証明書(ルート認証局などが自らの認証局が正規のものであることを証明するために発行するデジタル証明書で、トラストアンカーといいます。)などに利用されます。デジタル署名書の規格はITU-T X.509です。VA(検証局)はデジタル証明書のリストを集中的に管理し、証明書の有効性を確認することに特化した組織です。CAと異なりデジタル証明書の発行は行わずCRLを管理して検証します。

暗号技術

暗号方式は論文などがあるもので暗号技術は我々が実際に利用できる形式に変換されたものです。楕円曲線暗号(ECC)はRSA暗号より鍵長が短く処理が速いです。TLSにも利用されています。

S/MIMEはSecure/MIMEで、ハイブリッド暗号を用いています。公開鍵の受け渡しにはPKIの認証局を用い、事前に認証局に対して公開鍵を申請登録し承認を受けておきます。多くの人とメールのやり取りをする方式向きです。PGP(Pretty Good Privacy)はこれらを用いるためのソフトウェアです。公開鍵の受け渡しにはPKIを用いませんので少人数でのメールのやり取りに向きます。

認証技術

認証とはなりすましがないことを確認することです。メッセージ確認符号(MAC:Message Authentication Code)は共通鍵暗号方式、またはハッシュ関数を使い、デジタル署名は公開鍵暗号方式を使います。改竄なし+なりすましなしも確かめることができます。タイムスタンプは時刻認証局により発行されます。これにより存在時刻、改竄なしが確かめられます。これにより否認防止が厳密化します。ハッシュ関数においてハッシュ値が一致する2つのメッセージを発見するこの困難さを衝突発見困難性といいます。

利用者認証

FIDO(ファイド)はFast IDentity Onlineで、パスワードに依存しない認証技術を推進するための業界標準です。シングルサインオン(SSO)は一度あるシステムで利用者認証が通れば他のシステムで改めて認証する必要がなく、認証が通るための技術です。エージェント型(チケット型)エージェントというソフトをインストールしユーザは認証サーバで認証を受けて許可されるとその証明にチケットを受け取ります。これを確認すると認証済と判断できます。チケットは一般にCookieを用います。認証連携型(フェデレーション)はIDなどを発行する事業者(IdP:Identity Provider)とIDを受け入れる事業者(RP:Relying Party)に役割を分ける手法です。

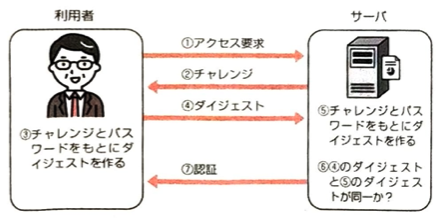

チャレンジレスポンス認証(TLSは用いません)とは、ネットワーク上にパスワードを流さずに利用者認証を行う方法です。チャレンジ(乱数)とハッシュ関数で計算したメッセージダイジェスト(レスポンス)を使います。これによりリプレイ攻撃(攻撃者がネットワークを流れる正規の利用者パスワードを盗聴しそのまま利用して正規の利用者になりすまして不正アクセスする攻撃です)を防ぎます。

3Dセキュア2.0は、オンラインショッピングにおけるクレジットカード決済時に不正取引を防止するための本人認証サービスです。この版では不正利用と思われる場合だけ追加の本人認証が行われます。eKYC(electronic Know Your Customer)はオンラインで本人認証を行う仕組みです。

S/Keyはハッシュ関数を利用してワンタイムパスワードを生成する方式です。乱数で生成した種(Seed)を基にハッシュ関数で必要な回数の演算を行います。SAML(Security Assertion Markup Language)はインターネットで異なるWebサイト間での認証を実現するために標準化団体OASISが考案したフレームワークです。XMLを用います。ディレクトリサービスはネットワーク上のユーザなどの情報を一元管理するサービスです。LDAP(Lightweight Directory Access Protocol)というプロトコルが使われます。

パスワードの管理ではハッシュ関数でハッシュ値を求めてそれを保管する方法がよく用いられます。

生体認証技術

声紋認証では経年変化があります。生体認証では本人拒否率(誤って本人を拒否する確率でFRR:False Rejection Rate)や他人受け入れ率(FAR:False Acceptance Rate)を0にできません。

情報セキュリティ管理

科目Bでも重点的に出題されるテーマです。

情報セキュリティはRASISのRASを維持することです。また真正性、責任追跡性、否認防止、信頼性も加えることもあります。

情報セキュリティ管理

ISMS(Information Security Management System)は組織全体で情報セキュリティを守るために行う効率的かつ継続的な取り組みです。情報セキュリティマネジメントシステムと訳されます。情報セキュリティポリシを策定します。ISMS認証はISMSを適切に導入している組織を第三者が認定することです。

認証機関:ISMSに適合しているか審査し登録します。

要員認証機関:ISMS審査員の資格を付与します。

認定機関:上記2機関が業務能力を備えているかみます。

ISMS適合性評価制度はISMS認証を与えるための制度です。IECは国際規格(国際電気標準会議)です。JASは国内規格(日本農林規格)です。組織運営はトップダウン型です。CISOはChief information Security Officerで、最高情報セキュリティ責任者で経営層の人材が担う情報セキュリティ委員会があります。

サイバーセキュリティ経営ガイドラインは経営者が認識すべき3原則(リーダーシップ、全体、適切なコミュニケーション)と経営者がCISOに示すべきサイバーセキュリティ経営の重要10項目をまとめたものです。

情報セキュリティポリシ

JIS Q 15001が個人情報保護に関するガイドライン

ISO/IEC 15408ではセキュリティ技術

JIS Q 20000はITILを基にした規格

JIS Q 31000はリスクマネジメント

ISは国際規格です。ITUは国際電気通信連合、IECは国際電気標準会議、IEEEは電気電子学会です。ANSIは米国の標準化組織でASCⅡやC言語の規格などがあります。任意団体ではIETFはインターネット技術タスクフォースです。W3Cはデファクトスタンダードです。

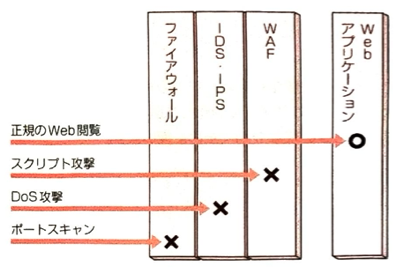

IEEE 802.1XはLAN接続で利用する認証規格です。認証に使われるプロトコルはEAP(Extensible Authentication Protocol)です。サブリカントはIEEE 802.1Xでアクセスするコンピュータに含まれるソフトウェアです。オーセンティケータはIEEE 802.1Xの機能を実装したネットワーク機器です。VLANにIEEE 802.1Xを合わせると認証VLANを構築できます。これは検疫ネットワークなどで用います。認証スイッチとはスイッチのポート1つ1つで認証を行いアクセス制御を行うスイッチでIEEE 802.Xが使われます。

デジタル署名書の規格はITU-T X.509です。

基本方針(ポリシ)は経営陣によって承認されますがほぼ改定せず→対策基準(スタンダード)はリスクアセスメントの結果に基づいて決められ数年ごとに改定でベースラインアプローチを取ります。→実施手順(プロシージャ)はほぼ毎年改訂します。この順でピラミッド構造です。基本方針のみ公開します。上2つのみ情報セキュリティ委員会が策定者です。実施手順は各部門が作成します。規定類の中には情報セキュリティインシデント対応規定、プライバシーポリシー、ソーシャルメディアガイドラインなどがあります。

JIS Q 27001:2023では情報セキュリティ管理策のリストが示されます。組織的、人的、物理的、技術的な4つの管理策に分けて必用なもの全ての管理策を決定します。要求事項は箇条4〜10は全て適用し、付属書Aは情報セキュリティ管理策があります。

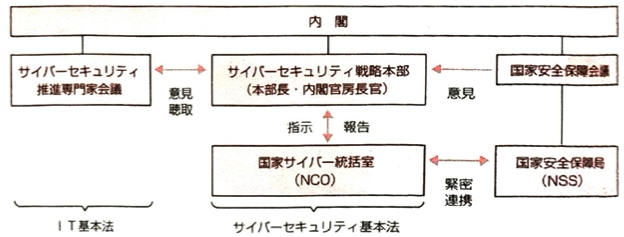

JIS Q 27002は多くの組織が対象でベストプラクティスとしての管理策が示されます。JIS Q 27006-1:2024は認証期間のための要求事項です。JIS Q 27017はクラウドサービス固有の情報セキュリティ管理策の規格です。クラウドサービスカスタマ(利用者)とクラウドサービスプロバイダ(提供者)向けです。政府機関等のサーバーセキュリティ対策のための統一基準群はサーバーセキュリティ戦略本部が策定し、地方公共団体における情報セキュリティポリシに関するガイドラインは総務省が策定します。

経営層が承認していることも大切です。

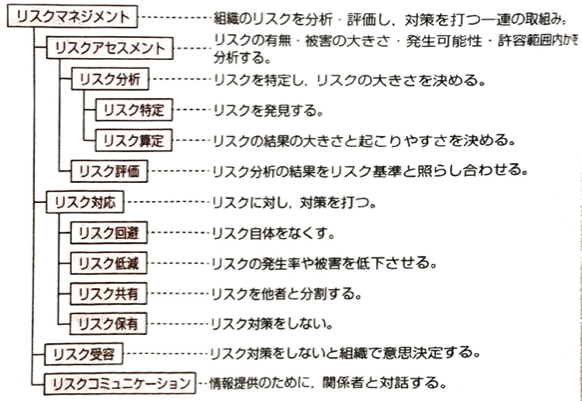

リスクマネジメント

リスクは脆弱性を利用して損害を与える可能性です。起こってしまったことは問題です。

情報資産とその機密性や重要性、分類されたグループなどをまとめたものを情報資産台帳といいます。

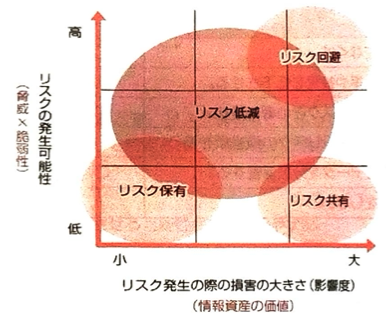

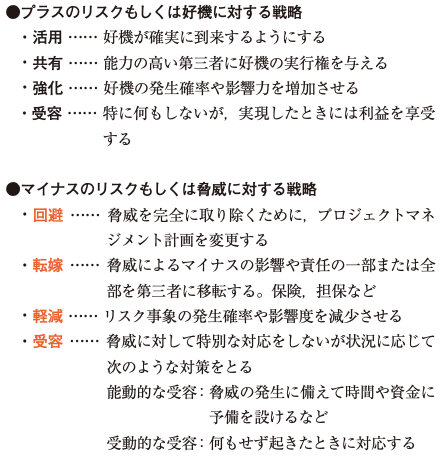

リスクマネジメントはJIS Q 31000で策定されています。PDCAサイクルはリスクアセスメント(リスク分析、リスク評価)、リスク対応、リスクマネジメントの効果を測定、リスクマネジメントの取り組みを改善に対応します。リスクレベル(情報セキュリティリスクの大きさ)=情報資産の価値×脅威×脆弱性です。詳細リスク分析では評価システムとしてJRM2010があります。非形式的アプローチはコンサルタントなどの判断によって分析する手法です。情報資産のうち直接的情報資産はデータベースやファイル、文書記録です。リスク対応計画はリスク登録簿を更新します。

上の表を2つに分類することもできます。リスクコントロール(リスク回避とリスク低減)とリスクファイナンシング(リスク転移(リスク共有の一部でもう一つはリスク分散)とリスク保有)です。リスク転移はサーバー保険によりリスクの損害額を補うことです。リスクテイク=リスク最適化、リスク低減(または強化)です。

リスク保有はリスクとして発見されていないものも含みますが、リスク受容はそれを含みません。

リスク選好は当たると10000円もらえて外れたら何も貰えない不確実性を好むハイリスクハイリターン型、リスク忌避は当たり外れがなく確実に5000円もらえる状況でローリスクローリターン型です。

リスク分析は評価(意味付け)はしません。

リスク分析の意義は必要に応じてリスクのレベルを含め、リスクの性質及び特徴を理解することです。

情報セキュリティ管理の実践

この部分はややこしいので頑張りましょう!

情報セキュリティ訓練はサーバー攻撃を想定した訓練です。標準型攻撃メール訓練、レッドチーム演習(レッドチームは攻撃側のチーム、防御はブルーチームです)、Capture The Flagがあります。

脆弱性検査にペネトレーションテスト(サーバ、システムが対象)、ファジング(ソフトウェアが対象)、SBOM(ソフトウェアに含まれる構成要素の名称、バージョン、依存関係がまとめられたリストです)があります。DNSSECはDNSのセキュリティに関する拡張仕様です。

NISTが開発した技術仕様をSCAP(Security Content Automation Protocol)があり、セキュリティ設定共通化手順といいます。これは次の6個の標準仕様から構成されます。脆弱性管理はCVE(Common Vulnerabilities and Exposures)という共通脆弱性識別子で脆弱性情報を世界で一意で識別するためのIDです。CVSS(Common Vulnerability Scoring System )で共通脆弱性評価システムです。基本評価基準、現状評価基準、環境評価基準があります。その他だとCCEは共通セキュリティ設定一覧、CPEは製品を識別します。XCCDFはチェックリストを記述します。OVALは脆弱性やセキュリティ設定をチェックします。

CWE(Common Weakness Enumeration)で共通脆弱性タイプ一覧です。

ISO/IEC 15408ではセキュリティ技術を評価します。CC(コモンクライテリア)といい、ST(セキュリティターゲット)つまりセキュリティ基本設計書やEAL(Evaluation Assurance Level:評価保証レベル)があります。EALはEAL1~EAL7まであり、数値が高いほど良いです。

自己評価は情報システムの担当者自身が評価し、自己点検は従業者がチェックする方式です。CSA(Contorol Self Assessment)で統制自己評価で、従業者が自部門の活動の監査を自ら行う方式です。評価基準では、PCI DSS(Payment Card Industry Data Security Standard)でクレジットカード情報を保護するためのクレジット業界のセキュリティ基準です。12の要件があります。

情報セキュリティ対策ベンチマーク(TPC-Cが有名です)は自組織の情報セキュリティ対策状況と企業情報を回答することで情報セキュリティレベルを確認できる自己診断システムです。ISMAP(Information system Security Management and Assessment Program)で政府が求めるセキュリティ要求を満たしたクラウドサービスを第三者が評価する制度です。クラウド・バイ・デフォルト原則を円滑に行うことを目的としています。IT製品の調達におけるセキュリティ要件リストは経済産業省が策定します。セキュリティクリアランスは国の安全保障上、重要な情報にアクセスが必要な者の信頼性を政府が確認する制度です。

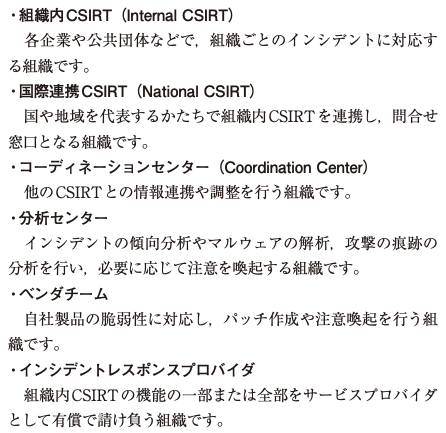

組織・機関について、CSIRT(Computer Security Incident Response Team)は情報セキュリティのインシデント発生時に対応する組織です。技術面から助言をします。国際連携CSIRTもあります。

JPCERT/CC(Coordination Center)は日本を代表するCSIRTで特定の政府機関や企業から独立した組織です。国内のインシデントに対する再発防止の助言などを行います。CSIRTマテリアル(組織内CSIRTを構築するガイドライン)を生成します。これには構想→構築→運用フェーズに分かれており運用フェーズではCSIRTガイドが公開されます。PSIRT(Product Security Incident Response Team)は自社製品、サービスのインシデント対応です。

IPAセキュリティセンターでは情報セキュリティ早期警戒パートナーシップ制度が運用されます。中小企業の情報セキュリティ対策ガイドラインによって中小企業が自己宣言する制度がSECURITY ACTIONです。

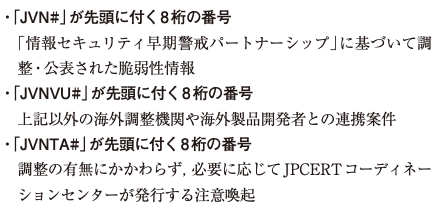

JVN(Japan Vulnerability Notes)は日本で使用されているソフトウェアの脆弱性情報(セキュリティホール)とその対策情報を提供するポータルサイトです。

JVN iPediaは日本で使用されているソフトウェアにおける脆弱性情報のデータベースです。MyJVNはJVNで提供しているバージョンチェッカです。J-CRAT(サイバーレスキュー隊)は標準型攻撃の被害拡大を防止するための組織です。IPAが運営します。J-CSIP(サイバー情報共有イニシアティブ)は参加組織内におけるサイバー攻撃の情報を集約・共有するための組織です。標準型サイバー攻撃などに関する情報を参加組織間で共有し、高度なサイバー攻撃対策につなげる取り組みです。Initiative forCyber Security Information sharing Partnership of Japanの略でIPAが集約します。

SOC(Security Operation Center)はサイバー攻撃を防ぐため情報機器の監視を専業で担当する組織です。その他の組織は、NOTICE(National Operation Towards IoT Clean Environment)はIoT機器に対するサーバー攻撃の観測や利用者への意識啓発・注意喚起を行う取り組みです。危機調査→注意喚起→設定変更等→ユーザーサポートの順です。IoTセキュリティガイドラインなども重要です。コンシューマ向けIoTセキュリティガイドは日本ネットワークセキュリティ協会(JNSA)が公開しています。

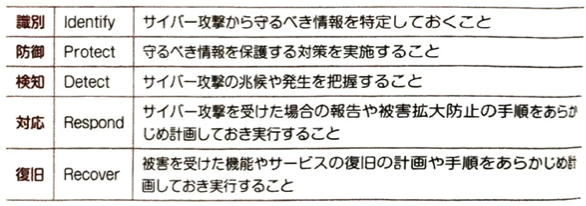

ISAC(Information Sharing and Analysis Center)は各業界内でサイバー攻撃の脅威・脆弱性・インシデントに関する情報を共有・分析し、攻撃を予防したり、対応したりするための組織です。国内では金融ISAC、交通ISAC、電力ISACなどがあります。サイバーセキュリティフレームワーク(CSF)は組織がサイバーセキュリティ対策を実施するための代表的なガイドラインです。

NISC(内閣サイバーセキュリティーセンター)にはサイバーセキュリティ戦略本部が設置され、サイバーセキュリティ戦略の基本原則は、情報の自由な流通の確保、法の支配、解放性、自律性、多様な主体の連携です。

サイバー・フィジカル・セキュリティ対策フレームワーク(CPSF)はサイバー空間とフィジカル空間を高度に融合させた社会(Society5.0)におけるセキュリティ対策について経済産業省が策定したガイドラインです。サイバーハイジーンはマルウェア感染しないための予防対策として情報機器を衛生的な状態にしておく取り組みです。従業員教育も含まれます。

ダークウェブやSNSは信頼できない脆弱性に関する情報の入手先です。

JPCERT/CC,JVN,J-CSIP(サイバー共有イニシアティブ)は信頼できる脆弱性に関する情報の入手先です。

検疫ネットワークはマルウェアが社内ネットワークに侵入することを防ぐためにPCを接続する前にマルウェアに感染されていないかを検査する仕組みです。CWE(Common Weakness Enumeration)は脆弱性の種類の一覧です。脆弱性がどのカテゴリに属するかを分類します。

情報セキュリティ対策

脅威

脅威とはインシデントの潜在的な原因です。

技術的脅威にはエラーによる偶発的な行為もあります。

人的セキュリティ対策

情報セキュリティ対策は管理的対策と技術的対策に分かれます。技術的対策には物理的対策も含まれます。

技術的セキュリティ対策

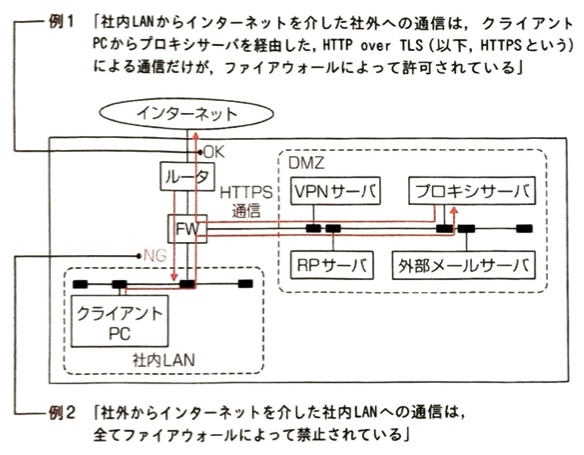

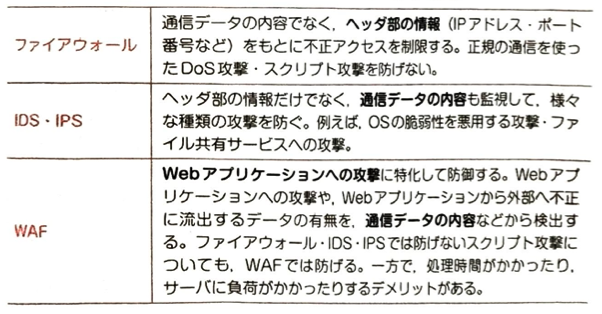

ネットワーク機器はFW(パケットフィルタリング型、アプリケーションゲートウェイ型があります)、ルータ、IDS、IPSなどです。出口対策が重要です。入口対策、出口対策、内部対策をまとめて多層防御といいます。ラテラルムーブメントは社内ネットワークで感染活動が横展開で広がることです。

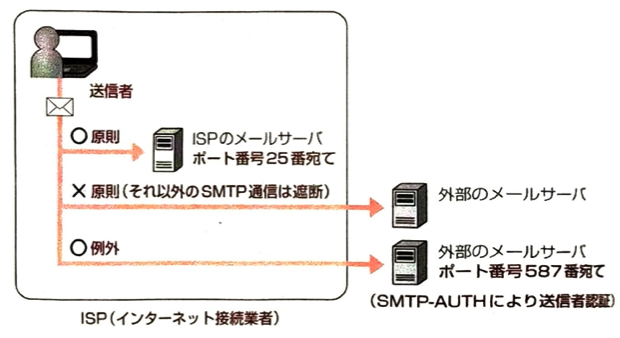

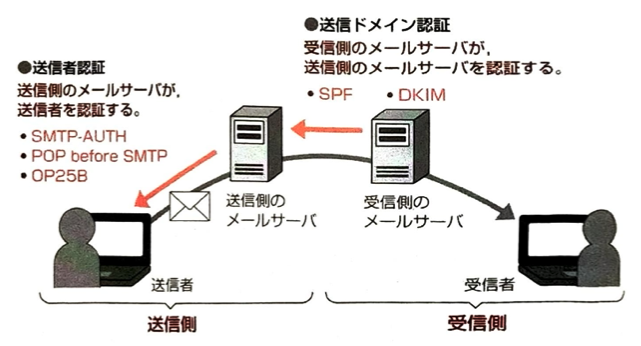

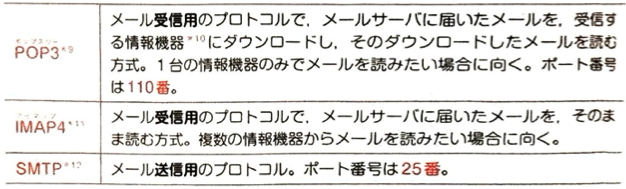

SMTP-AUTHはSMTPに送信者認証機能を追加した方式です。メールソフトからメールサーバへのメール送信時に適用されます。POP before SMTPはメール送信前にPOP3による利用者認証を行い成功した場合だけSMTPによる送信を許可する方式です。メールサーバはこの方式に変更する必要がありますが、メールソフトは変更の必要はありません。OP25BはISPの利用者に外部のメールサーバ経由でのメール送信をさせないようにする方式です。

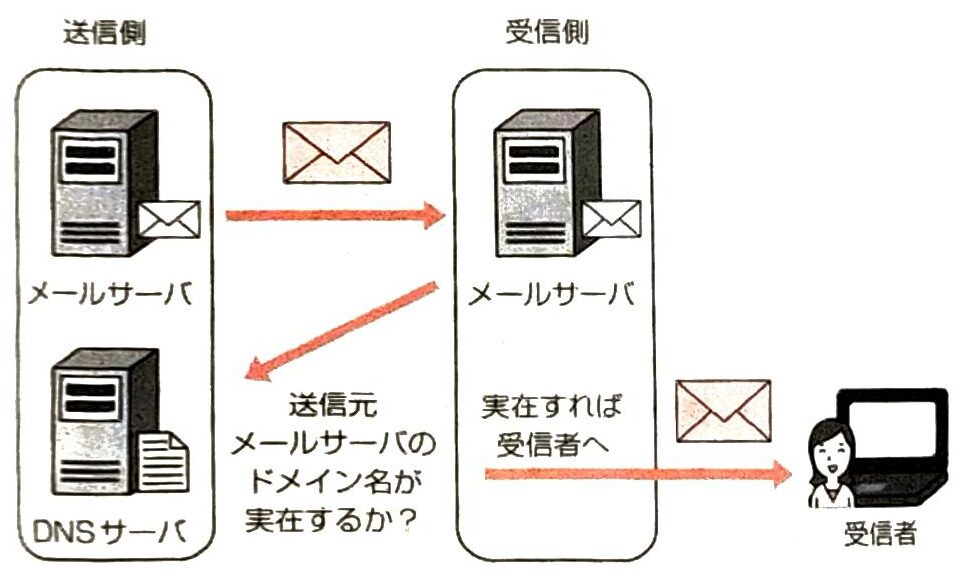

受信側は送信ドメイン認証を行います。SPF(Sender Policy Framework)は次の通りです。なりすましがないことを確認できます。電子メールを受信するサーバが、電子メールの送信源のドメイン情報と電子メールを送信したサーバのIPアドレスから、送信元ドメインの詐称がないことを確認します。

| 用語 | 覚え方イメージ | 役割 |

| OP25B | 関所(通行止め) | プロバイダが「変なメール」を外に出さない。 |

| SMTP-AUTH | 身分証(ログイン) | 正当な利用者であることを証明して、関所を通れるポート(587番)を使う。 |

| SPF | 名簿照合(逆引き) | 届いたメールが「自称・送信元」のサーバーから来たか確認する。 |

DKIM(DomainKeys Indentified Mail)は受信者側のメールサーバがメールに添付されたデジタル署名により送信元のメールサーバを信頼できるかどうかを確認する送信ドメイン認証です。流れは送信側のメールサーバがメールにデジタル署名をつけ、受信側のメールサーバが送信元のDNSサーバから公開鍵を入手します。受信側のメールサーバが公開鍵をもとにデジタル署名の正当性を確認します。DMARC(Domain-based Message Authentication Reporting and Conformance)はSPFやDKIMを利用した送信ドメイン認証を補強するための技術です。

ウィルスメール対策はメールの送受信はHTML形式でなくテキスト形式にします。受信したメールと同じ形式でなくテキスト形式で返信します。不正アクセス対策ではネットワーク探索機能を無効にし、ネットワーク経由でコンピュータを参照できないように設定します。

スマートフォンのセキュリティは信頼できる場所からのアプリのインストールと最新バージョンへの更新が大切です。

クラウドサービスのセキュリティは、パブリッククラウドよりプライベートクラウドの方が費用が高いですが融通が利きます。クラウドサービスのリスクはメンテナンス時期を選べず、機能の細かい要望に応えてくれず、既存のデータと連携ができないことです。

アプリケーションセキュリティは、パスワードクラックを防ぐことになります。ソルトはパスワードを見破りにくくするためパスワードとハッシュ関数をもとにハッシュ値を求める際に、パスワードに(先頭に)付け加える文字列のことです。利用者によって異なります。ペッパーはパスワードとハッシュ関数をもとにハッシュ値を求める際にパスワードに付け加える文字列です。全利用者で共通のランダムな文字列です。ストレッチングはパスワードを見破るまでの時間を増やすためにパスワードをもとにハッシュ関数で計算して求めたハッシュ値に対し、さらにそのハッシュ値をハッシュ関数で計算してハッシュ値を求める作業をくり返すことです。

電子透かしは画像や音楽データに著作権者の情報を埋め込む技術です。埋め込みされるデータと埋め込む情報の関連があります。ステガノグラフィはデータに情報を埋め込む技術です。埋め込む情報の存在に気づかれにくいことが特徴です。埋め込むデータと埋め込む情報は無関係です。暗号は暗号化された情報があること自体には気づかれます。ステガノグラフィは埋め込まれた情報があることにすら気づかれません。デジタルフォレンジクスは情報セキュリティの犯罪の証拠となるデータを収集・保全することです。データの要塞化はサーバ自体を対象に行うセキュリティ対策で、外部からの攻撃や不正なアクセスからサーバを防御します。

データの削除は項目削除(特定の属性全体を削除します)、レコード削除(特定の個人情報を全て削除します)、セル削除(特定の個人の特定の属性値のみを削除します)があります。

他にはデータの粒度を粗くするために一般化をしたり、外れ値を他の値に書き換える(80歳以上の年齢をすべて80歳以上とするなど)ことをトップ(ボトム)コーディングといいます。丸めは四捨五入などで、データマスキングは特定情報などを保護するための技術です、k-匿名化はデータ全体でk人以上が同じ属性を持つようにデータを加工する手法です。

物理的セキュリティ対策

アンチパスバックは入室時の認証に用いられなかったIDカードでの退出を許可しないことです。インターロックゲートは共連れ(ピギーバックは共連れです。)を確実に防ぐため扉を二重に設置することです。TPMOR(Two Persoon Minimum Occupancy Rule)は二人同時で入室、同時に退出する仕組みです。パニックオープンは非常事態発生時にドアを解錠することです。クリアスクリーンはスクリーンにロックをかけることです。ゾーニングはオフィスなどの空間を物理的に区切ってゾーンに分けることです。シリンダ錠は一般的な錠です。暗号化消去はCEです。これでデータを読み取り不能にします。

情報セキュリティ製品

マルウェア対策ソフト

マルウェアの特徴をシグネチャといいます。サンドボックスは仮想環境です。プログラムの影響がシステム全体に及ばないようにプログラムが実行できる機能やアクセスできるリソースを制限して動作させます。ビヘイビア法はサンドボックスでプログラムを実行し感染したかを判断する動的解析です。動的ヒューリスティック法ともいいます。静的ヒューリスティック法ではプログラムが難読化されると検知が難しくなります。チェックサム法は感染前後のファイルサイズなどをもとに検出することが語源で、検査時にその情報が無効などの不整合が出た場合に感染したとみなします。ダークネットはインターネット上の未使用のIPアドレス空間です。宛先となることのないダークネットに対する通信を観測してマルウェアの活動傾向を分析できます。マルウェアがIoT機器やサーバなどの攻撃対象を探すため送信するパケットは観測されます。WebアイソレーションはWeb閲覧によるマルウェア感染を防ぐためサンドボックスや仮想マシンなど隔離された環境でWeb閲覧を行うための技術です。

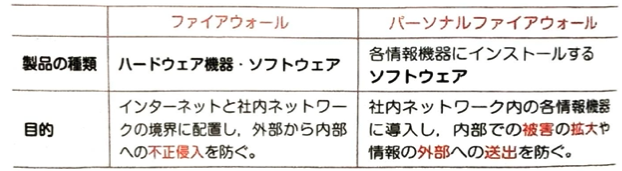

ファイアウォール

パケットフィルタリング型ではフィルタリングすべきかはパケットのヘッダ部の情報から見極めますが、データ部(通信内容)は対象外です。通過許可とルールで定められた通信を攻撃者によって悪用された攻撃は防げません。例えばDoS攻撃やスクリプト攻撃は防げません。

DMZ

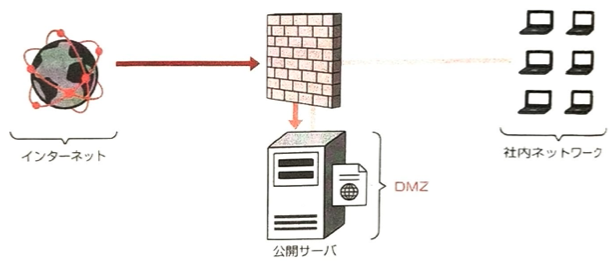

ファイアウォールが1台のみでファイアウォールがインターネットと公開サーバの間の場合、インターネットから社内ネットワークへサイバー攻撃を受けやすくなる問題がありました。これは脆弱性のためです。ファイアウォールが公開サーバと社内ネットワークの間にある場合は公開サーバの機密情報が漏洩しかねません。

ファイアウォールを2台にしてその間にDMZを設置するとこの問題を解決できます。ただしファイアウォールを2台にすると高価なので次のように代替します。

DMZの目的はWebサーバやメールサーバなど社外に公開したいサーバを社内のネットワークから隔離することです。

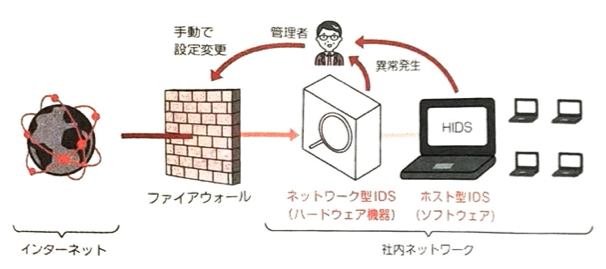

IDS・IPS

IDSはネットワーク型IDS(NIDS)(社内ネットワークなどネットワーク上に配置)とホスト型IDS(HIDS)(Webサーバなどホストにインストールして監視)に分かれます。

IPSについてIDSは管理者が手動でファイアウォールのルールを変更しますが、IPSはそれを自動で行います。上の図で管理者が不在の時の図がIPSです。

誤検知についてフォールスポジティブは正常なのに異常と検知することで、フォールスネガティブは異常なのに正常とすることです。

WAF

WAFはWebサイトに対するアクセス内容を監視し、攻撃と見做されるパターンを検知したときに当該アクセスを遮断します。WPA2はAESを採用しています。SIEMはログを解析し異常を発見した場合に管理者に通知して対策します。UTMは様々なセキュリティ製品をまとめた中小企業向けの製品(コンテンツフィルタなど)を使って対策を行うことです。ファイアウォール機能もあります。

VPN・VLAN

IP-VPNは通信事業者の専用回線を経由してVPNを行います。VLANはスイッチングハブに接続されています。1つのスイッチに接続されるPCを論理的に複数のネットワークに分ける仕組みです。

LANの標準規格はEthernetです。CSMA/CD方式では衝突が起きることがあります。その後はランダムな時間待機をしてから再送します。Carrier Senseは誰も使っていないと使用できます。

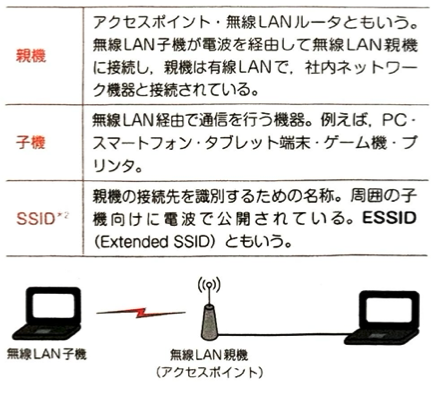

無線LAN

CSMA/CA方式です。衝突を回避します。送信の前に毎回待ち時間を挿入します。

暗号技術のセキュリティ強度はWEP<WPA<WPA2<WPA3です。WPA2はAESを採用していますがWPA3も脆弱性が発見されています。WPA2-PSK(Pre-Shared Key)は無線LANのアクセスポイントに事前共有鍵を設定しておき、接続を求めてきた情報機器がそれを知っている場合に限り接続を許可する方式です。プライバシセパレータ機能は同じ無線LANのアクセスポイントに接続している情報機器同士の直接通信を禁止する機能です。

ANY接続拒否は認証できないPCからのアクセスを拒否します。SSID(ESSID)をネットワークに通知せず隠す方法がSSIDステルスです。MACアドレスフィルタリングは無線LANのアクセスポイントなどでアクセスするコンピュータを制限します。

IEEE 802.1XはLAN接続で利用する認証規格です。認証に使われるプロトコルはEAP(Extensible Authentication Protocol)です。サブリカントはIEEE 802.1Xでアクセスするコンピュータに含まれるソフトウェアです。オーセンティケータはIEEE 802.1Xの機能を実装したネットワーク機器です。VLANにIEEE 802.1Xを合わせると認証VLANを構築できます。これは検疫ネットワークなどで用います。認証スイッチとはスイッチのポート1つ1つで認証を行いアクセス制御を行うスイッチでIEEE 802.Xが使われます。

VPNではIPsecやSSL/TLSを用います。

その他の製品

検疫ネットワークはマルウェアが社内ネットワークに侵入することを防ぐためにPCを接続する前にマルウェアに感染していないかを検査する仕組みです。電子透かしは耐タンパ性を高めます。DLP(Data Loss Prevention)はデータ漏洩防止の製品です。手順は組織に存在する機密情報を検索し、そのファイルの利用状況を監視し、そのコピー、変更、送信を制限します。SSL/TLSアクセラレータはWebサーバのCPU負荷を軽減させるために、SSLやTLSによる暗号化(認証、暗号化、改竄検出を行えます。クライアントはデータの暗号化に使う共通鍵の種をサーバーの公開鍵で暗号化して送ります。またハッシュ値もつけます。)と復号の処理をWebサーバでなくそれ専門で行うための製品です。プロキシサーバはサーバ上でキャッシュに保存されたファイルのマルウェアを検出できます。

FTPS=FTP over SSL/TLSです。またSSHは公開鍵認証方式を使います。

シャドーITは個人所有の情報機器を許可なく業務に利用することです。サンクションITはシャドーITの反対です。個人の情報機器を組織から許可を得て使用します。MDM(Mobile Device Management)は企業が個人に貸し出すスマートフォンの利用状況を遠隔地から一元管理する仕組みです。リモートワイプは遠隔地からデータの消去を行うことです。EDR(Endopoint Detection Response)は不正な挙動の検知とマルウェア感染後の速やかなインシデント対応を目的に組織内の情報端末を監視する製品です。

VDI(Virtual Desktop Infrastructure)は情報機器が行う処理をサーバ上の仮想環境で行い情報機器にはその画面だけを転送する方式です。PC自体のマルウェア感染などを防げます。VMは仮想マシンです。シンクライアントは実機上で処理を行う点が異なります。

ピアツーピアは端末同士で対等に通信を行います。分散処理システムは複数のプログラムが並列的に複数台のコンピュータで実行され通信し合って一つの処理を行います。ロードシェアシステムは複数のコンピュータで負荷を分散させ信頼性を上げます。負荷分散システムやロードバランスシステムともいいます。

LANアナライザはネットワーク上を通過する通信データを監視記録するための機器です。ミラーポートはネットワーク機器のポートで送受信するデータと同じデータを別のポートから同時に創出する機能です。TPM(trusted Platform Module)はセキュリティチップともいい、PCに内蔵された耐タンパ性がある半導体です。機能はRSAによる暗号化、公開鍵と秘密鍵の作成、ハッシュ関数による計算、デジタル署名の作成と検証です。ゼロトラストは社内を信用できる領域を信用できない領域として外部からの通信を遮断する境界型防御でなく内部ネットワークすら信用できない領域とし、全ての通信を検査認証する情報セキュリティの概念です。ゼロ知識証明はある人がある事柄を証明したいときに機密情報を明かすことなくそれを証明するための手法です。BIOSパスワードはBIOSにパスワードを設定しPC起動時にBIOSのパスワード入力を要求することによりOSの不正な起動を防止する機能です。セキュアブートはPC起動時にOSのプログラムやドライバのデジタル署名を検証し、デジタル署名が有効なものだけ実行することにより、OS起動完了前のマルウェアの実行を防ぐ機能です。

電源ボタン→BIOSパスワード(他人の不正な操作を防ぐ)→セキュアブート(OSの改竄を防ぐ)→OSの立ち上がりの順番です。

セキュリティ関連法規

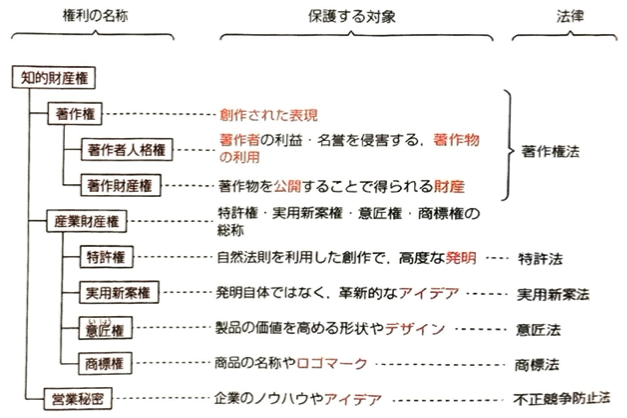

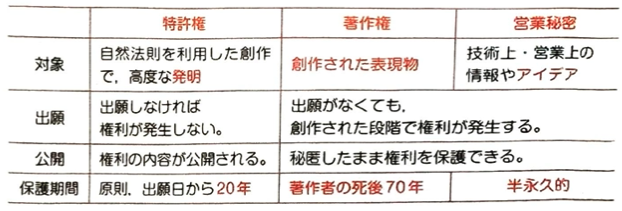

知的財産権

営業秘密はトレードシークレットともいいます。著作権法ではプログラム言語(プログラムやデータベースは対象)、アルゴリズム、規約(取り扱い説明書は対象)、統計情報は対象外です。著作人格権には公表権、氏名表示権、同一性保持権があります。著作財産権には複製権、上演権、公衆送信権、口述権があります。

特許はハタチ(20)、実用(新案)は半分(10)の短さ、 意匠(デザイン)はニコ(25)ニコ、商標はト(10)ワ(10)に更新、 著作は死んでもなお(70)続く

不正競争防止法における営業秘密は、秘密管理性、有用性、非公知性です。

著作権は、法人の指示に基づく法人名義の著作物の権利は法人に帰属します。

処理速度を向上させるために購入したプログラムを改変することは著作権法上で適法な行為です。

セキュリティ関連法規

プライバシーマーク制度の認定はJIPDEC(日本情報経済社会推進協会)が行います。

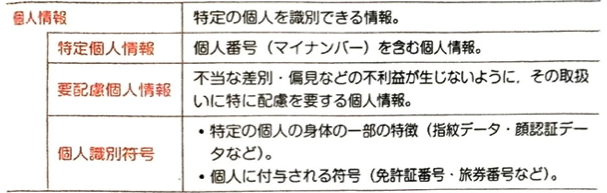

マイナンバー法は個人情報保護委員会で記載されます。

特定個人情報は一定の保管期間が過ぎたら廃棄します。

プライバシー対策の3つの柱は、プライバシーフレームワーク、プライバシー影響評価(PIA)、プライバシーアーキテクチャです。

匿名加工情報をビッグデータとして有効に活用できます。ただし識別行為の禁止があります。特定電子メール法は迷惑メールやスパムメールを防止するための法律です。原則でオプトイン方式です。これは事前同意制です。ただし非営利目的の送信つまり広告などを含まないものは対象外です。しかし国内からの送信、国内に着信したものは対象です。

そのほかの法律は、情報流通プラットフォーム対処法(インターネットでプライバシーや著作権を侵害された場合にISPなどに対して情報の開示を請求する権利やISPが負う損害賠償責任の範囲を定めた法律です)、e-文書法は企業の書類などを電子データで保存することを認める法律で電子文書法ともいいます。PL法ではソフトウェアは対象外です。

マルインフォメーションはリークやハラスメントなど害意を持って広められる真の情報です。ディスインフォメーションはこれに似ていますが偽の情報も含みます(というより意図的に誤った誤報です)。ミスインフォメーションは意図的でない誤報です。

特定個人情報は、社会保障、税、災害対策の場合は取得が許可されています。

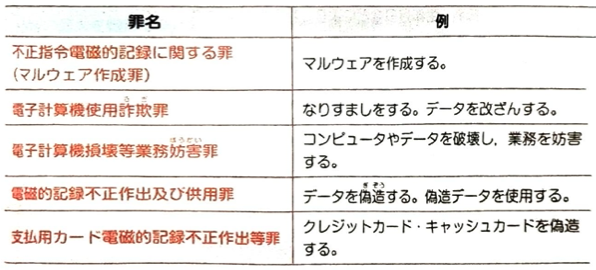

刑法の中でコンピュータ犯罪防止法があります。電子計算機損壊等業務妨害罪、電子計算機使用詐欺罪、電磁的記録不正作出及び共用罪、支払い用カード電磁的記録不正作出等罪、不正指令電磁的記録に関する罪(ウィルス作成罪)があります。

情報流通プラットフォーム対処法は掲示板などでのトラブルについてです。

スマホに関する内容はスマートユースイニシアティブなどにまとめられています。サイバー・フィジカル・セキュリティ対策フレームワークはセキュリティへの対策指針です。

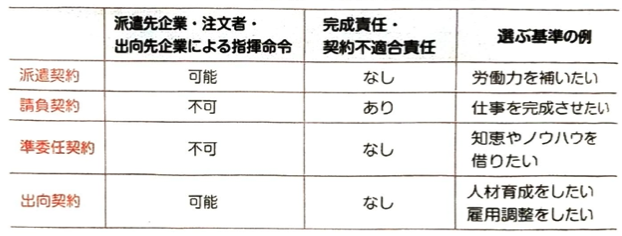

労働法規関連

労働基準法において、労働時間は1日8時間以内で週40時間以内です。36協定は労働時間を超えた時間外労働者を労働者にさせる場合に必要な労使で締結する協定です。労働の前に労働基準監督署に届出が必要です。

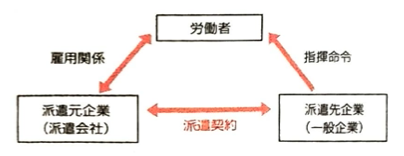

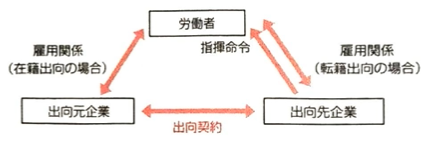

派遣先企業は労働者とは原則3年を超える派遣契約は結べません。

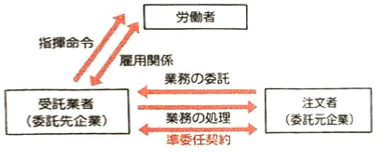

著作権について派遣の場合は派遣先に帰属し、請負の場合は発注先に帰属します。

著作権は無方式主義(出願不要)です。死後70年まで有効です。デュアルライセンスは1つのソフトウェアを異なる2種類以上のライセンスで配布する形態です。OSSについてGPLはコピーレフト(著作権保持だが二次創作も含めて全ての人が著作権を利用、改変、再頒布ができなければならない考え方)を基づきます。BSDはGPLより制限が少ないライセンスです。

テクノロジ系

システム構成要素

クライアントサーバは通常の処理は自分で行い、必要な場合にサーバに処理を依頼します。

ユーザに近い方から、プレゼンテーション層(ユーザインタフェース)、ファンクション層(アプリケーション層やロジック層でメイン処理やビジネスロジック)、データベースアクセス層(データ管理)になります。

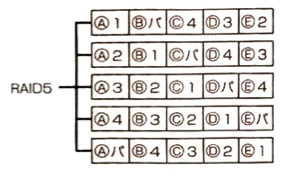

ピアツーピアの例はIP電話やSkypeです。RAID0はストライピングです。パリティとは誤り訂正のために使うチェックデータです。

最低3台が必要です。

RAID5は良いのですが、複数台のディスクのうち1台を誤り訂正用のパリティディスクとして誤りが発生した場合に復元するのはRAID3と4です。3はビットごとに行い、4はブロックごとに行います。RAID6は冗長データを2種類用意することで2台ともディスクが故障しても支障がないようにした方式です。

SAN(Storage Area Network)はサーバと外部記憶装置を結ぶ専用のネットワークです。NASはファイルを格納するサーバをネットワークに直接接続します。外部からのファイルを利用できるようにする方式です。

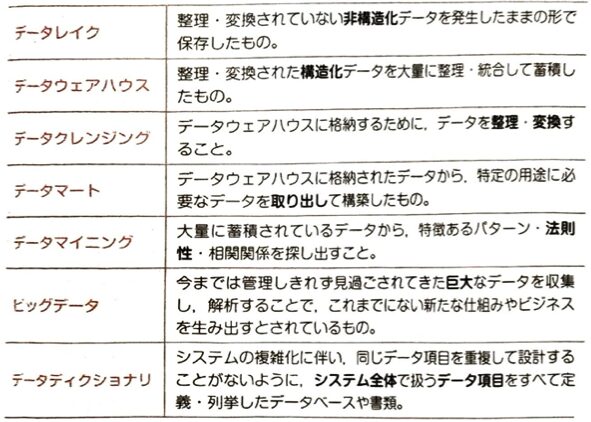

データベース

DBMS(データベース管理システム)はデータベースを管理するソフトウェアです。ロールバックはトランザクションの処理中の問題で、ロールフォワードはトランザクションの処理後の問題です。

データウェアハウス(関係データベースのスナップショットです)において、OLAP(Online Analytical Processing)はスライシング(多次元データを2次元表に切り取ります)、ダイシング(データの分析軸を変更し視点を変える操作です)、ドリリング(ドリルアップは年単位に、ドリルダウンは日単位などにします、ロールアップやロールダウンともいわれます)などのインタラクティブな操作によって多次元分析を行い意思決定を支援します。

データベースは階層型データベース(階層型の親子関係)、ネットワーク型データベース(子が複数の親を持つ場合に対応)、関係データベース(RDB:数学理論を基礎にします)、オブジェクト指向データベース(データと操作を一体化します)などがあります。

DBMS(データベース管理システム)はメタデータ処理(データディクショナリに保存)、クエリ処理(問い合わせ)、トランザクション処理、セキュリティ機能があります。

SQLは言語です。SQL-DDLはデータ定義言語、SQL-DMLはデータ操作言語(DISTINCTは行の重複を許さない場合です)、SQL-DCLはデータ制御言語です。

ネットワーク

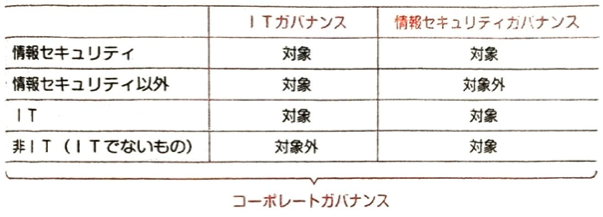

| ポート番号 | プロトコル | 用途 | 覚え方のヒント |

| 20/21 | FTP | ファイル転送 | フトイ(20・21)ファイル |

| 22 | SSH | 遠隔操作(暗号化) | ズズ(22)っと安全 |

| 23 | Telnet | 遠隔操作(平文) | 兄(2)さん(3)丸見え(危ない) |

| 25 | SMTP | メール送信 | ニコ(25)ニコ送信 |

| 53 | DNS | 名前解決 | ゴミ(53)を住所へ |

| 80 | HTTP | Web閲覧 | ハチ(8)マル(0)素のWeb |

| 110 | POP3 | メール受信 | ヒイレ(110)て受信 |

| 143 | IMAP | メール受信(サーバー) | イッサイ(143)見る |

| 443 | HTTPS | Web閲覧(暗号化) | ヨンヨンスリー(443)で守る |

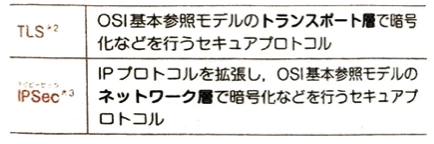

TLSは設定が手軽でWebブラウザとWebサーバ間の通信で幅広く活用されています。IPSecは汎用性が高いですが設定が面倒であまり普及していません。

HTTP:ポート番号は80番

HTTPS:ポート番号は443番

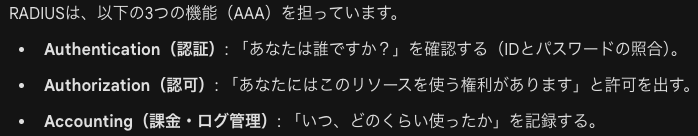

POP3は他の機種では未読状態になりますが、IMAP4はそれがなく未読かな?状態を防げます。TELNETのポート番号は23番、FTPのポート番号は21番です。SNMP(Simple Network Management Protocol)でネットワーク機器を遠隔から監視制御するためのプロトコルです。RADIUSは検疫ネットワークで用います。

リピータハブは電気信号を増幅し、スイッチングハブはMACアドレスを学習し該当するネットワークにのみ中継します。

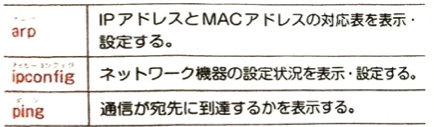

ARPはIPアドレスからMACアドレスを取得します。DHCPはIPアドレスを自動で割り当てます。DNSはドメイン名を元にIPアドレスを取得します。NATはプライベートIPアドレスとグローバルIPアドレスを変換します。NAPTはIPマスカレードともいわれポート番号も併せて変換します。

FTTHは電気通信事業者が提供するサービスです。プロトコルは階層化という考えがあります。レイヤ3スイッチはスイッチングハブ(第2層)+ルーティング機能です。

IPv6はIPアドレスの自動設定をします。DHCPサーバがなくてもOKです。ルータの負荷軽減ができます。なぜなら固定長だからです。セキュリティの強化ができます。IPsecのサポートが必須のためです。

3種類のアドレスはユニキャスト、マルチキャスト、エニーネットワークアドレス(ネットワークで最も近い一つだけ)です。

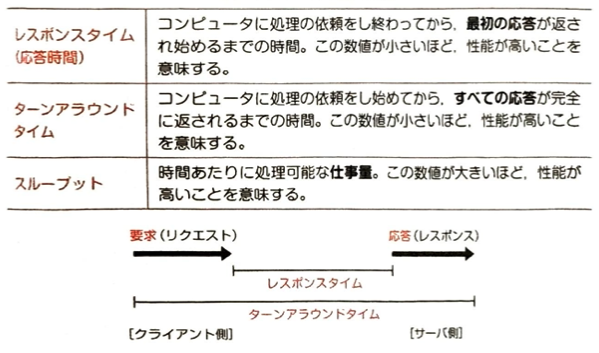

ネットワーク運用管理は構成管理、障害管理(障害検出、切り分け、特定、復旧を行い稼働統計を行います)、性能管理です。

同報メールはccなどです。MIMEはバイナリデータに対応しています。イントラネットは企業内ネットワークです。複数のイントラネット=エクストラネットです。VPNやプライベートIPアドレスでセキュリティを確保します。取引ではECやEDI(電子データ交換)などを用います。

通信サービスはギャランティ型(回線速度を保証)とベストエフォート型(通信速度を保証せずできる限り高速で通信を実現します)があります。ギャランティ型は専用回線、電話回線で、ベストエフォート型でもOKなのはIP-VPN、広域Ethernetで、ベストエフォート型のみはFTTHです。

モバイル通信でLTEは移動体通信規格です。IP電話はVOIPがあります。CDNはContents Delivery Networkです。

マネジメント系

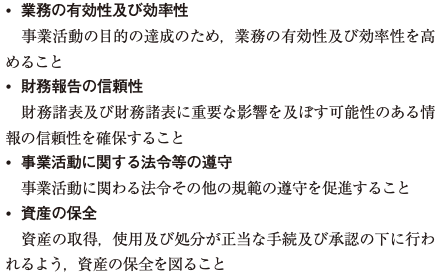

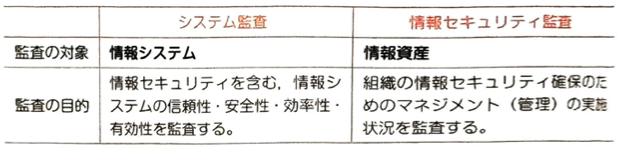

内部統制のフレームワークの世界標準はCOSOフレームワークです。

ITへの対応はCOSOフレームにない日本独自の追加要素です。

ITガバナンスのベストプラクティス集はCOBITです。内部統制の有効性評価を行うのはCSAです。

プロジェクトマネジメント

プロジェクト統合マネジメントは変更要求対してコスト・期間の調整を行います。プロジェクトスコープマネジメントは必要な作業を過不足なく抽出します。

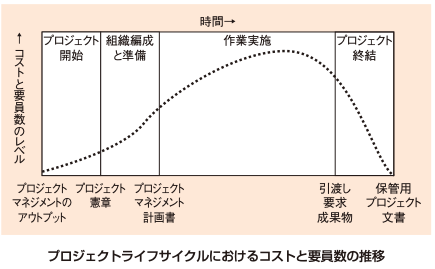

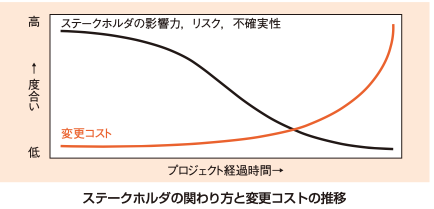

プロジェクトは独自の成果物を生み出します。継続的に遂行するのは定常業務です。テーラリングはプロジェクトの設計を実施し環境を考慮しプロジェクトの体制を決定しプロセスごとに適切なツールや技法を決めます。PMBOKはプロマネの標準です。WBSの最下位をワークパッケージといい、アクティビティを割り当てます。インバスケットとは制限時間内で多くの問題を処理します。

アローダイアグラムでフォワードパスは往路時間計算、バックワードパスは復路時間計算です。フォワードパスで最早開始日と最早終了日、バックワードパスで最遅開始日と最遅終了日を求められます。

PERTでは3点見積もりで時間見積もりを確立的に行います。クリティカルチェーン法は資源に合わせてクリティカルパスを修正します。スケジュール短縮手法はクラッシング(コストとスケジュールを分析し最小の追加コストで最大の期間短縮を狙います)とファストトラッキング(並行実行)があります。

LOC法はソースコードの行数で、COCOMO法はLOC法+専門家の能力などの補正係数を用います。

PVは計画値、EVは出来高、ACは実コストです。

プッシュ型は相手の行動によらず情報を提供し、プル型は相手の行動に応じて情報を提供します。

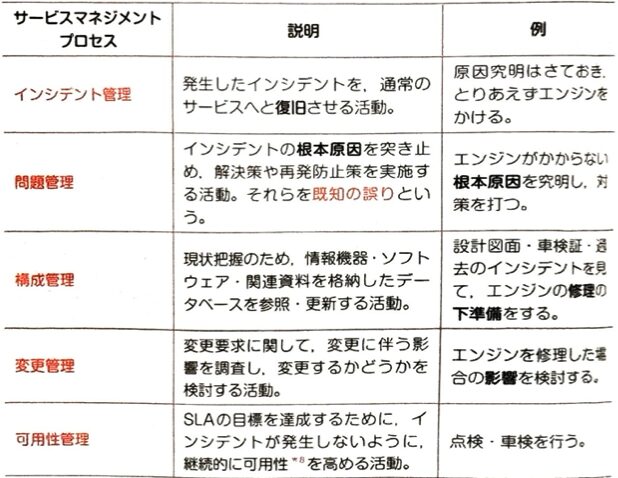

サービスマネジメント

OLA(Operational Level Agreement)はサービスの提供者同士で結ばれる合意書です。ITサービス全体をマネジメントする仕組みはITSMSです。ITILを基にした規格がJIS Q 20000です。これをITSMS適合性評価制度とします。

問題管理の反対がインシデント管理(とにかく対応を!)です。検知→トリアージ(インシデントの重要性などを評価)→インシデントレスポンス対応→報告です。SPOCは単一窓口です。

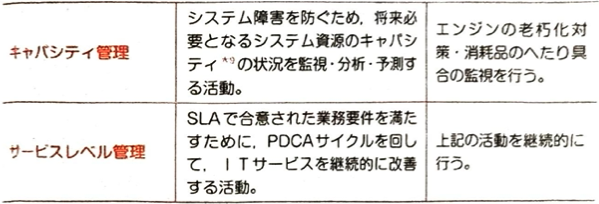

システム監査

監査は監査報告書を利害関係者に公開します。コンサルティングは対象組織のみに公開します。IT全般統制は適切にシステムを開発運用することです。ITF法は稼働中のシステムにテスト用の架空口座(ID)を設置しシステム動作を検証します。コンピュータ支援監査技法はCAATです。ITF法もこの一種です。

助言型の監査→保証型の監査の順です。

ストラテジ系

システム戦略

XBRL(eXtensible Business Reporting Language)はソフトウェアに依存することなく企業の財務情報を利用するために標準化されたデータ形式です。

システム企画

要件定義の目的はシステムや業務全体の枠組みやシステム化の範囲と機能を明らかにすることです。

機能要件の例は帳票の形式です。非機能要件は、品質(パフォーマンス、信頼性)、技術(プログラミング言語、開発基準)、運用(作業手順、災害対策)、付帯作業(教育)です。RFQ(Request For Question)は見積依頼書でRFPと共に提示します。

信頼性設計についてフォールトトレランスは全体でカバーして機能停止を防ぎ、フォールトアボイダンスは障害発生確率を下げて全体として信頼性を上げます。フェールセーフは安全制御です。フェールソフトは退縮運転です。フォールトマスキングは影響が外部に出ないようにする方法です。エラープルーフ化のヒューマンエラーはフールプルーフと言われます。

情報システム導入リスク分析は導入に伴うリスクの種類や大きさを分析します。調達計画では内外作基準を作成します。調達では企画競争入札や一般競争入札(提案内容+価格で決め、総合評価落札方式が採用されます)があります。REQは見積依頼書で、RFI→REP→REQの順です。OEMは相手先ブランド名製造でファブレスで採用されます。EMSは電子機器の受託生産サービスです。

企業活動

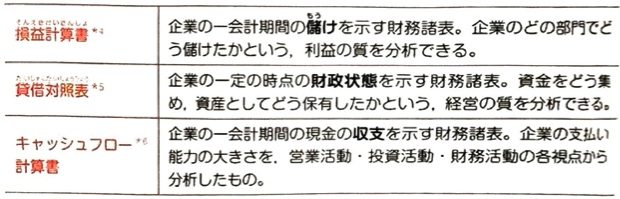

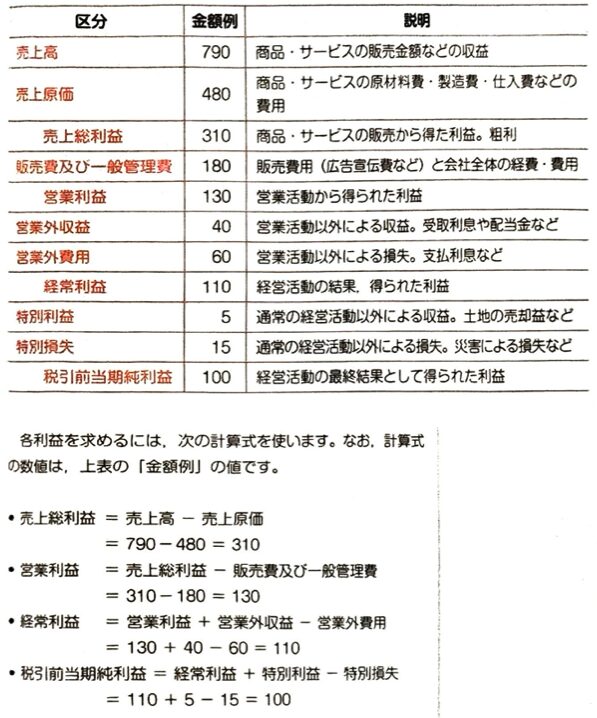

財務会計は商法などに準拠する会計です。管理会計は経営層が自社の分析などに活用する情報を提供するための会計です。

利益=総合売上ー(固定費+変動費)です。

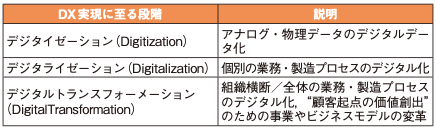

グリーン購入は地球環境に配慮した商品を購入することで、グリーンITは地球環境に配慮したIT活用です。企業の特徴はゴーイングコンサーン(継続的事業体)です。従業員のリスキリングを大事にします。企業がDXを推進するための基本的な考え方や実践すべき事項をデジタルガバナンス・コードとしてまとめています。その中には競争上の優位性を確立することがあります。

DX-Ready→DX-Excellentになります。DX-Ready以前の企業はDX推進指標の自己診断の実施が推奨されます。データの活用、スピード・アジリティ、全体最適の項目があります。CPOは最高個人情報保護責任者です。自宅でビジネスを行うことをSOHOといいます。SRIは社会的責任投資です。超スマート社会はIoT(監視、制御、最適化、自動化)やブロックチェーンを適切に活用する社会です。

QC7つ道具や新QC7つ道具はこちらで解説しています。

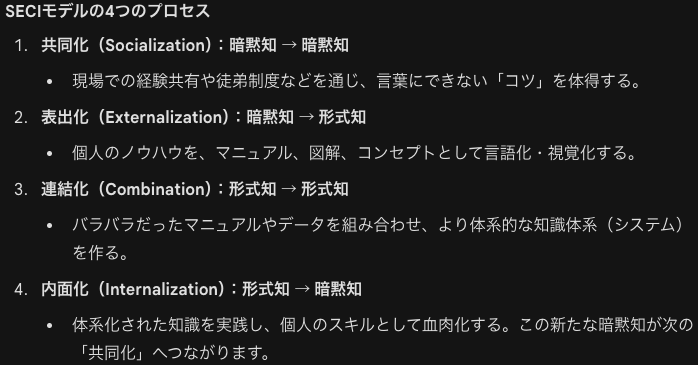

スクレイピングは特定のWebサイトから必要な情報を抽出する技術です。全体最適化計画に関しては情報システム化委員会を設置し情報化推進体制を整えます。KMSはナレッジマネジメントシステムです。SECIモデルがフレームワークです。共同化、表出化、結合化、内面化です。IDaaSはIDentity as a Serviceです。

情報セキュリティマネジメント試験の過去問の学習

2026年1月26日に試験を受けるので、過去問道場を開始した時点(2026年1月15日)から逆算すると、全問題1035問をしっかりと学習するためには最低でも1日で[1035/12]+1=87問を解く必用があります。これは1周のみを終える計算なので、当然復習も考慮に入れると1日100問を目安に学習を進めれば良いことになります。

400問目まで解いた際に「過去問から外れる予想問題」の出来が悪いことに気づき、もっと実践よりのインプットができる書籍を追加したいなと思い、『(全文PDF・単語帳アプリ付)徹底攻略 情報セキュリティマネジメント教科書 令和8年度』をインプットしながら過去問道場を引き続き行っています。

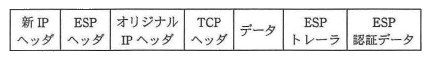

特権的アクセス権はシステム管理者がシステムの変更を行うなどです。AH(認証ヘッダー)は暗号化機能を持っていません。

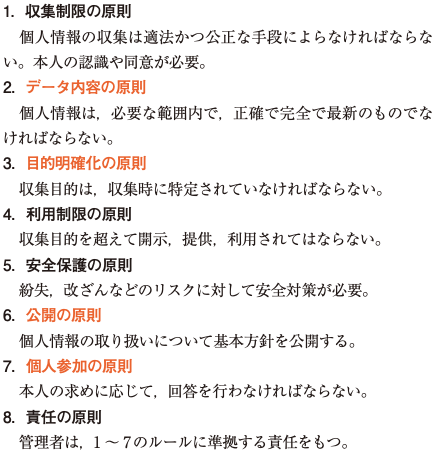

データ内容の原則は、データの利用目的に沿ったものです。

デジタル署名は、発信者の正当性と改竄の有無を確認できます。

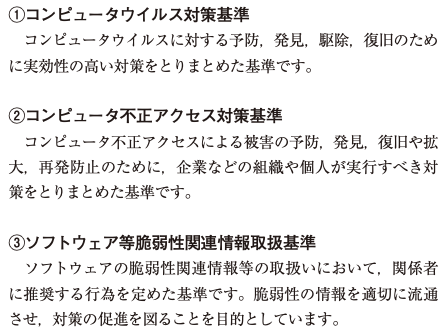

ソフトウェア管理ガイドラインはソフトウェアの違法複製のためのものです。

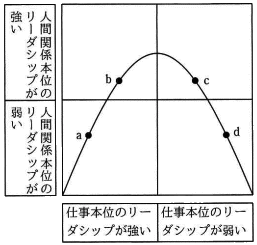

選手をきちんと管理→うるさく言うのも半分くらいで勝てる→選手と十分に話し合って戦略を練る→選手に先述の立案と実行を任せるです。

SMTP-AUTHはPCからメールサーバへの電子メール送信時にユーザアカウントとパスワードによる利用者認証を行います。

トップマネジメントはISMSの有効性を寄与するよう人々を指揮し支援します。インターネットVPNにネットワークに参加する資格のある個々人を識別する能力はありません。SSIDは最長32億テットのネットワーク識別子で接続するアクセスポイントの選択に用います。DHCPによる自動設定を行うPCにDHCPサーバのアドレスを設定しておく必要はありません。

DNSSECは権威DNSサーバの応答レコードの正当性と完全性の確認をします。

派遣元の責任は、派遣先での時間外労働に関する法令の届出です。退職者の利用者IDの削除漏れを発見する方法は、利用者IDとそれが発行されている者と、組織の現在の所属者の名簿を照らし合わせることです。

DBサーバの受信ポート番号を固定しWebサーバからDBサーバの受信ポート番号だけをFWで通します。テストは例外ケースなどを想定します。

SSL/TLSはさまざまなアプリケーションで利用されアプリケーション層とトランスポート層との間で暗号化します。

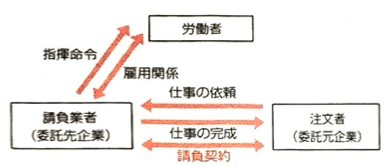

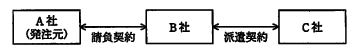

休暇取得のルールを発注者側の指示で取り決めるのは偽装請合いです。SPFで受信者側は、送信ドメインと送信サーバのIPアドレスの適合性を検証します。J -CRATはIPAの取り組みで標準型サーバー攻撃の被害低減と攻撃連鎖の遮断を支援します。IETFにはRADIUSやLDAPの仕様があります。AESの段数は鍵長によって3種類に変化します。商標権は更新手続きで存続可能です。WPA2はAESを使用します。HTTPの認証機能をクライアントはBasic認証では利用者IDとパスワードを:で連結したものを、BASE64でエンコードしてAuthorizationヘッダーで使用します。SHA1は改ざんの検出に利用するアルゴリズムです。

操作マニュアルは著作権に含まれます。

DNS ampの踏み台にされることの防止策は、DNSキャッシュサーバとコンテンツサーバに分離し、インターネット側からDNSキャッシュサーバに問い合わせできないようにします。FWにおいてアプリケーションゲートウェイ方式ではアプリケーションのプロトコルごとにゲートウェイ機能の設定が必要です。XML署名はURI形式で表記します。

FIPS 140は暗号モジュールのセキュリティ要求事項です。

NTPを使ったDDoS攻撃の防御として、NTPサーバの状態確認機能(monlist)を無効にします。情報セキュリティ対策のための統一基準では機密性、完全性および可用性それぞれの観点による情報の格付けの区分を定義しています。

情報セキュリティ方針は外部関係者に通知します。

SSLはWebブラウザとWebサーバ間の通信を暗号化します。またクライアントサーバ間の通信を暗号化します。

脅威とは情報システムに悪い影響を与える要因で、脆弱性は組織や情報システムに内在する欠点や弱点で、リスクの特定は、リストアップされた脅威と脆弱性の関連性を分析し、リスクを洗い流す作業で、リスク評価は損害の大きさと発生確率をもとに強度を決定する作業です。

送信者はあらかじめ自身の公開鍵証明書の発行を受けておく必要がありますが、受信者はその必要はありません。IPスプーフィングの対策は、外部から入るパケットの送信元IPアドレスが自ネットワークのものであれば、そのパケットを破棄します。パケットフィルタリング型のフィルタリングルールを用いて本来必要なサービスに影響を及ぼすことなく防げるものは、外部に公開していないサービスへのアクセスです。

ビヘイビア法は、ウイルスの感染や発病によって生じるデータ書き込み動作の異常や通信量の異常増加などの変化を監視して、感染を検出します。

統制活動に該当するのは、発注業務と検収業務をそれぞれ別の者に担当させることです。ルート認証局は信頼される第三者機関として認証局運用規定を公開します。リスク回避は、情報の新たな収集を禁止し、収集済みの情報を削除することです。不特定多数の利害関係者の情報を取り扱う情報システムに対しては、保証型の監査を定期的に実施し、その結果を開示することが有用です。派遣先の責任は、派遣契約内容を派遣労働者を指揮命令する者やその他の関係者に周知することです。

Smurf攻撃は、ICMPの応答パケットを大量に送りつけることです。

JIS Q 9000では客観的証拠を提示することによって特定の意図された用途または適用に関する要求事項が満たされていることを確認することが大事です。MITB攻撃は、PCに侵入したマルウェアが利用者のインターネットバンキングのログインを検知してWebブラウザから送信される振込先などのデータを改竄します。

デジタル署名は公開鍵と秘密鍵の技術が使われます。

システム管理基準は情報戦略を立案し効果的な情報システム投資とリスクを低減するためのコントロールを適切に設備・運用するための事項を取りまとめたものです。ITセキュリティ評価及び認証制度は、情報技術に関連した製品のセキュリティ機能の適切性などを評価し結果を公的に認証する制です。FWのダイナミックパケットフィルタリングは、戻りのパケットに関して過去に通過したリクエストパケットに対応したものだけを通過させます。

ISMSを構築する組織は、保護すべき情報資産を特定し、リスク対策を決めます。

社外秘情報とは知らなかったと言わせないために、情報の管理レベルについてのラベル付は有効です。

請負契約では雇用主が自らの指揮命令のもとに当該労働者を業務に従事させます。

深刻な影響があるのは営業秘密の流出です。Autorun.infは特定ワームのファイル名を登録したAutorun.infファイルをUSBメモリ内に生成します。OLAはサービス提供者と内部グループの間で取り交わした合意文書です。サイドチャネル攻撃の対策は、処理時間に差異が出ないようにします。実施→評価→是正・改善措置です。

MACの鍵は共通鍵です。

コンティンジェンシープランは、企業のすべてのシステムを対象とせず、システムの復旧の重要性と緊急性を勘案して対象を決定します。ISO/IEC 15408の評価対象は、パケットフィルタリング機能を持つファイアウォール用ソフトウェアです。データベースの内容を利用者の業務の機密性に応じて限定的に表示したい時、アクセス権を、データと利用者の組み合わせに対して設定します。CD-ROMに記録されたプログラムの使用権です。内部監査において内部目的のためにその組織自身または代理人が、品質マネジメントシステムの規格要求事項への適合性を監査します。発注者が行うことは、稼働状況を基にした実施報告や利用者評価を基に、改善案を委託先で取りまとめます。

脅威は情報資産に害をもたらす恐れのある事象の原因です。

不正なデジタル証明書を用いたWebサイトにアクセスしないために、ブラウザで当該認証曲を信頼していない状態に設定し。Webサイトのデジタル証明書に関するエラーが出た場合はアクセスを中止します。OP25Bは管理下の動的IPアドレスから管理外のグローバルIPアドレスへのSMTP通信を拒否します。電子メール送信時に送信者に対して宛先アドレスの確認を求めるのが有効であるセキュリティ対策は電子メールの誤送信対策です。

リバースプロキシを使ったシングルサインオンの場合、利用者認証においてパスワードの代わりにデジタル証明書を用いることがあります。BPRでは新たな視点から高い目標を設定します。ホスト型IDSではシグネチャとのパターンマッチングを失敗させるためのパケットが挿入された攻撃でも検知できます。

裁量労働制は特定の専門業務などで労働時間などを労使間であらかじめ取り決めた労働時間とみなすことです。

IPsecではトンネルモードを使用するとエンドツーエンドの通信で用いるIPヘッダーまで含めて暗号化されます。リスクの分析と評価→リスク対応→適用宣誓書の作成です。請け負う契約において委託がわの事務所で作業を行なっている受託側要員のシステムへのアクセスについてアクセス管理が妥当か委託側が監査できるように定めます。受信者はハッシュ関数を用いてメッセージからハッシュ値を生成し。送信者の公開鍵で復号したハッシュ値を比較します。

プライバシーマークを取得している事業者が個人情報保護に関する理念を宣言する文書は個人情報保護方針です。

クライアントは認証局の公開鍵でサーバ証明書の正当性を確認し、クライアントは共通鍵生成用のデータを作成し、サーバ証明書に添付されたWebサーバの公開鍵で共通鍵生成用データを暗号化しWebサーバに送付します。IEEE802.1Xはアクセスポイントにオーセンティケータを実装しRADIUSクライアントの機能を持たせます。

サイト運営者に不特定の利用者が電子メールで機密データを送信するとき、サイト運営者はサイト内のSSLで保護されたWebページに斉藤遠影者の公開鍵を公開し、利用者は電子メールで送信するデータをその公開鍵で暗号化します。

過去問道場は1周目で間違えた問題254問を解き直して次のような結果でした。

このため過去問道場の難問はもうこれ以上深追いせず、本番開始のその時まで基礎事項の見直しに徹することにしました。

情報セキュリティマネジメント試験の科目Bの対策について

IPAが公開している過去問を解いた結果、間違えてしまうときは、問題文を細部まで読めていない、集中力が切れている、そもそも技術的にわからないの3つでした。このうち最初の2つは試験本番で意識していけるため、本番ではA問題を4つ解いてB問題を1つ解くという流れで行おうと考えました。

以下、間違えたポイントのメモです。

個人ごとにIDなどがあれば、なりすましの可能性は低いです。暗号化されていれば漏洩の可能性もありません。PCの標準ソフトだけでなく非標準ソフトにも対照範囲を広げないといけません。共連れのリスクを知らせる標語の掲示はその防止となります。アンチパスバックは自動ドアでなくICカードドアに導入します。つまり機密室のドアに導入します。マルウェア定義ファイルは10分ごとに更新されるような仕様が望ましいです(もちろん文章内容にもよります)。マルウェアに感染しましたと出たら、何もせずにそっと画面を閉じます。RAID5にしても物理的に破壊されたらアウトです。

科目Bについてはキリがないので、公式の過去問のみの学習をして対策を切り上げました。

学習の時系列はインプット→過去問道場1周目→科目Bの過去問1周→過去問道場で間違えた箇所のみ2周目→基礎事項の復習→本番です。

情報セキュリティマネジメント試験の合格発表

試験の内容などに関することは書かずに、本番で起こったことと対処法など大まかなストーリを体験記として書きます。

本番は科目Aを4問解いて科目Bを1問解く繰り返しで行おうと考えて実行していました。しかしアクシデントがありました。

科目Bが後3、4問というところである受験者が入ってきました。その方は席に着くとブツブツと独り言を…という状況でした。咄嗟に座席に設置してあったヘッドフォンを着用しましたが、それでも聞こえてきてしまうので、一呼吸置いた後に次のことを考えました。

どうやって残りの問題の得点を最大化すれば良いか。それだけを考えて対処しよう。

きっとその方も悪気はないのかも知れません。今は試験に向き合わないといけない!と強く心に決めました。ここで作戦を変更し残りの科目Aが10問ちょっと残っていましたが、ここで一気に解きました。そのまま一気に科目Bの残っている数問を解きました。

この時点で「あとで見直す」ボタンの数を集計すると、科目Aが20/48で科目Bが3/12程度でした。その中で2択に絞っていた問題をじっくりと考えて対処しました。実際は全く解けなかった問題が科目Aで5問ほど、科目Bで1問ありました。

うろ覚えですね!笑

また、試験中に思ったことですが、セキュマネ試験のために使用したインプット教材は下記の2冊ありました。試験を振り返ると、下記のうち1冊で合格はできると思いました。

試験時間の120分をフルで使って見直しをして、「単純な換算値では600点は超えているだろうけど何点取れているかな?」という気持ちで結果を見たら、665点でした。この試験はIRT方式での採点のため簡単な問題の配点は低く、難易度の高い問題は高い配点となっているはずです。取れたであろう問題を振り返ると、簡単な問題を取って難しい問題の大半を間違えてしまった結果だと考察しました。

情報セキュリティマネジメント試験は世間では簡単(合格率は現在の形式になってから概ね7割以上)だと言われることもあります。しかしこの試験で高得点を取ることは極めて難しく、国家試験として最適な難易度調整が行われている試験だと感心しました。

何はともあれ合格点を取れて良かったですね!

セキュマネ試験はセキュリティ周辺の問題を思っているよりも実践を意識して深めに学習された方が良いとささやかながらのアドバイスをさせていただきます。受験される方々の合格を心より願っております。